Speee開発部開発基盤ユニット 兼 セキュリティ推進室の @iogi です。 約1ヶ月前でだいぶ遅くなりましたが、先日、フロリダで開催された Microsoft Ignite 2019 に参加してきたので、なぜ参加したかと、どういった話に興味をもったかといった話を書きたいと思います。

Microsoft Igniteって?

Microsoftの開発者向けフラッグシップイベントとしては、BuildとIgniteが挙げられますが、これを読まれている方にとっては、ソフトウェア開発者、Web開発者をターゲットにした Build の方が若干馴染みが深いかもしれません。Igniteは、どちらかというとITシステム管理者やプロダクトを軸としたイベントと認識していますが、クラウドが一般化し、境界はあいまいになり、重なっている領域も増えていると思っています。 公式のラーニングパスを眺めてみるとわかりますが、製品の幅も広いため、内容は多岐に渡ります。

会場は、フロリダのOrlando、Walt Disney ResortやUniversal Studios OrlandoがあるリゾートエリアにあるOrange County Convention Centerで開催されました。ここ数年は同じ場所で開催しているようです。 11月頭でしたが、フロリダゆえだいたい半袖で問題無い感じの気温でした。

なぜ参加したのか

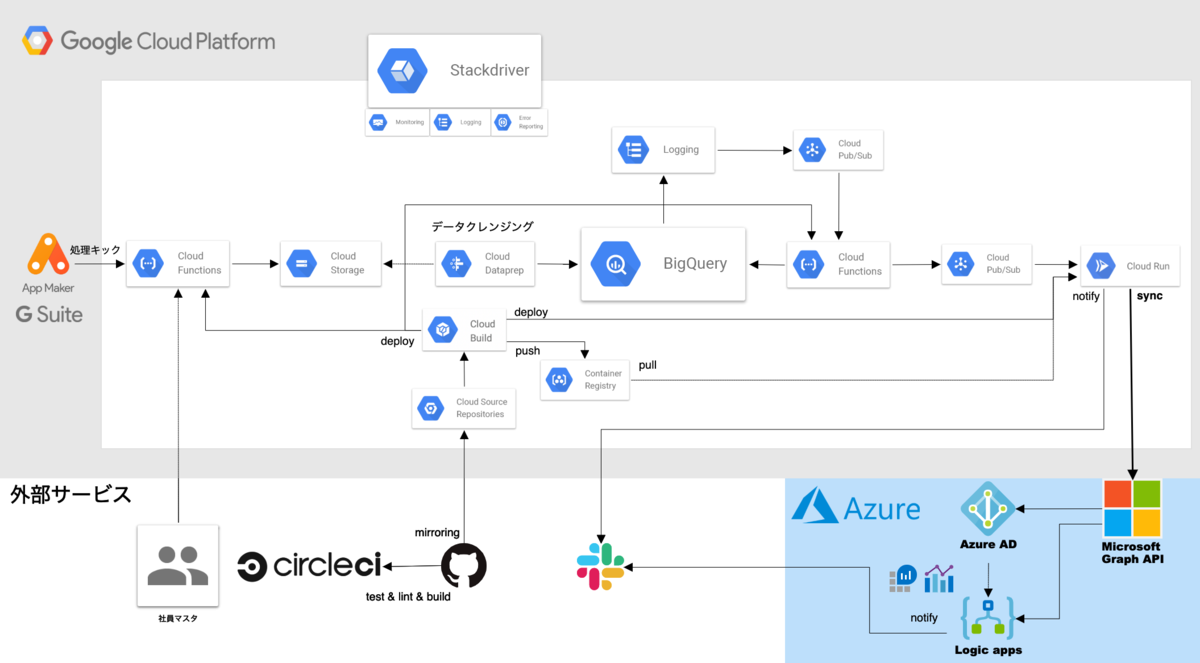

私の所属する開発基盤ユニットとセキュリティ推進室では、全社向けのIDaaS (Identity as a Service) 基盤・シングルサインオン基盤として、Azure Active Directory (Azure AD Premium P1) を採用、運用しています。 SpeeeのIDaaS運用では、主な処理はGCP側でで行っているのですが、Azure側では、たとえばライセンス数のモニタリングであったりSansan等の他サービスへのユーザ連携のためにAzure Logic AppsやAzure Functionsを利用しているほか、自動化の中では、Azure ADを操作するためにMicrosoft Graph APIを多用しています。

先日のServerlessDays Tokyo 2019ではこんなアーキテクチャ図をブースで (コーヒーに添えて) 出していました。右下側がAzureです。

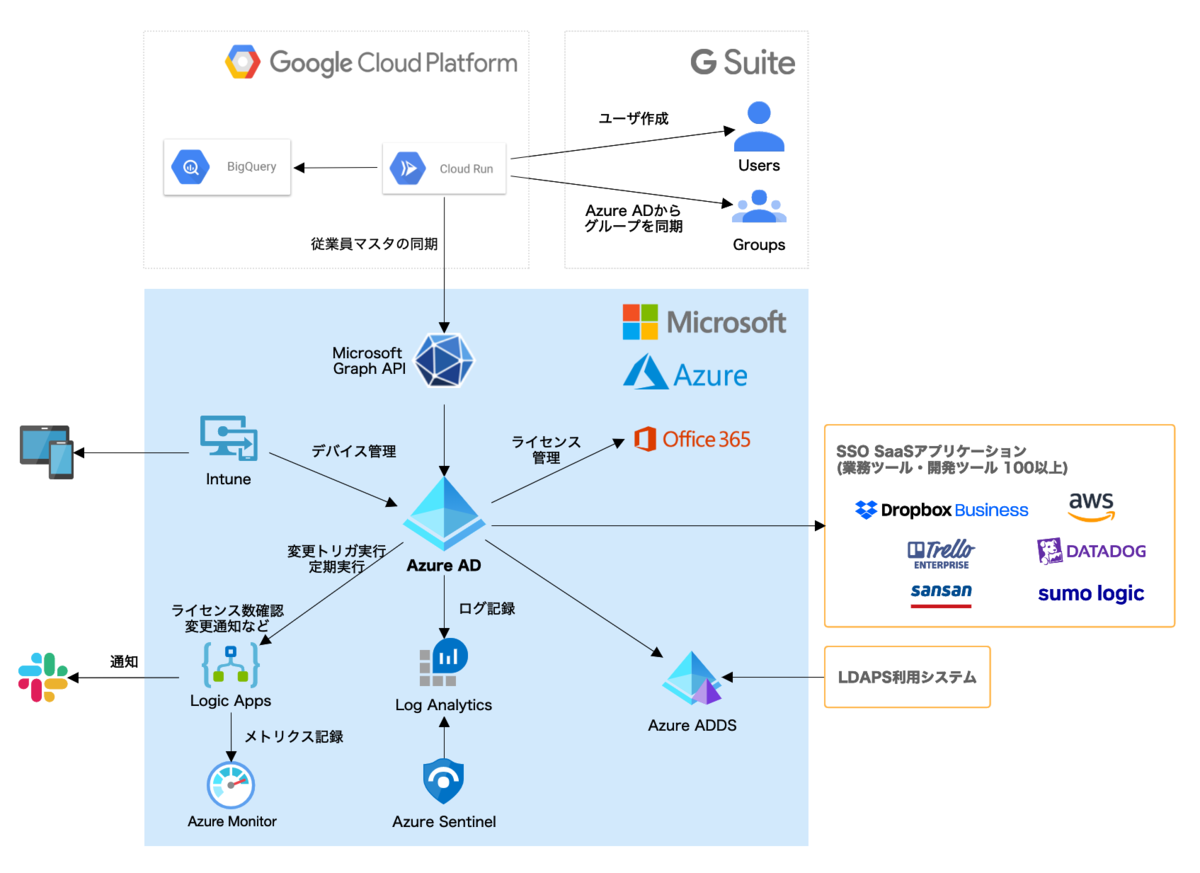

Azure AD中心に見ると、こんな感じになっています。(上の図を書いた後、コンソールのアップデートがありアイコンが変わっています。)

テキストで書くとこのような感じです (実装中のものも含みます)

- Microsoft Graph API経由で

- BigQueryからAzure AD側にユーザ、グループのデータ反映

- Azure ADからG Suite側にグループを同期 (グループ自体の管理を一元化する意図)、従業員も同様にAzure ADに作成されればG Suiteにも作成する予定

- ログはAzure Log Analyticsに保存。Azure Sentinelでの検証もはじめたところ

- ライセンス残数や、異常の検知は、Azure Logic Appsで実装、Slackに通知したりAzure MonitorにメトリックをPutする

- 各種サービスへのSSO。既に100以上のアプリケーションが登録されています。先日Azure ADとの連携機能がリリースされた ”AWS SSO” へのSSOも検証し、実運用に向けて進めています。(AWS SSOはIAMの権限管理がざっくりすぎるのと、APIが基本的に無いのが厳しいところで、どう運用するかを検証中です)

- ネットワーク機器などLDAPSでの連携が必要なシステムのために、Azure AD Domain Servicesを利用

- JIT Provisioningに非対応なサービスへのアカウント作成などの処理をAzure Functionsで行っています。

- Intuneで社用スマホ端末の管理を実施

といったところで、IDaaSとしてだけでなく、モバイルデバイス管理や、Sentinelなど不正の可能性の高いログイン検知などセキュリティ関連など、いろいろな領域で利用しています。また、Azure AD自体やSSO先のアプリケーションのライセンス管理や権限管理などは、情報システム部の領域も含んでいます。 (このあたりも興味がある人がいたら、発表とか、情報交換とかしたいです)

ただ、機能が多かったり、密に連携してよくわからんといった部分も多いです。アップデートへの追随や、これから導入を検討しているAzure AD Premium P2、Mac版も実用的になりりつつあり今後の動向が気になるMicrosoft Defender ATPなど、使っているプロダクト、気になるプロダクトの情報を得るためにIgniteへ参加した次第です。

キーノート

初日1つ目のセッションは、ナデラ氏によるキーノートです。動画も公開されています。

いろいろな領域の話がされましたが、その中で一番興味を持ったのは、今の業務とまったく関係ないのですが、Azure Synapse Analytics (旧Azure SQL Data Warehouse)です。過去にAmazon Redshiftのサポートエンジニアをしていたこともあり興味を持ちました。

- Simply unmatched, truly limitless: Announcing Azure Synapse Analytics | Blog | Microsoft Azure

- Azure SQL Data Warehouse is now Azure Synapse Analytics | Blog | Microsoft Azure

- セッション動画

構造化データも非構造化データもペタバイトオーダーをSQLでクエリできる。並列クエリ実行がリニアにスケールし、10000同時接続も可能。TPC-Hのベンチで1PBでトップ。RedshiftやBig Queryよりも早い、などといろいろ言ってて、ほんとかよというのが感想でした。 製品ページを見てみると、Power BIやAzure Machine Learningなどとうまくつなげ、データ分析基盤としてワンストップのサービスとして提供する感じで、性能は実際のワークロードで試さないとなんとも言えないですが、統合データ分析基盤として考えるとよいかもなぁと思いました。

そして、ナデラ氏によるVision Keynoteの後、4つのキーノートが並行して行われました。これらのキーノートは、注力分野を示しているといえるかと思います。

- Invent with purpose on Azure

- Microsoft 365: The World’s Productivity Cloud

- Microsoft's roadmap for security, compliance, and identity

- Unleashing your organization’s creativity and innovation with a deep dive into the Microsoft Power Platform

私は Microsoft's roadmap for security, compliance, and identity を聞きました。

Office 365、Microsoft Defender ATP、Cloud App Securityといった製品群の組み合わせ、サービスのクラウド化にともない大手のサービス事業者であるMicrosoftの持つリアルタイムの脅威データが使えるようになり、セキュリティ上のリスクであったり、機密情報のラベリング、機密などにラベリングされたファイルの制御であったり、インサイダーリスクのモニタリングなどが、MS製品で揃えておけばシームレスに実現可能な世界だなぁと思うなどしました。(弊社ではG Suiteが主流ですが)

Azure AD FreeでもMFAが無償になったというアナウンスと、有効にしてくれということで、とにかくIdentity関連のセッションでは、MFA有効にというメッセージがしつこく押し出されていました。

このキーノート群とは別に開発者向け、そしてMicrosoft Research研究中の技術など新しい技術などデモを交えて見せてくれるキーノートがありました。

セッション

いろいろと聞いてきたのですが、多いので、いくつかピックアップしてみます。 ビデオは、 Video Center | Microsoft Azure と MyIgnite Session Catalog で全てではないですが公開されています。

Azure AD

What’s new in Azure Active Directory at Microsoft Ignite 2019 に新発表された内容はまとめられています。

パスワードレス化

Identity、Security関連を中心に聞いてきたということもありますが、過剰なくらいパスワードレスを推し進めているのが印象的でした。

Microsoft Authenticatorでのパスワードレスログインは既に試していますが、とても便利です。

- Firstline Worker対応

- Firstline Worker: 小売業やサービス業での顧客対応、製造業での現場作業などに従事する人

- 電話番号とSMS認証でログイン可能に

- B2Bのゲストユーザのログインが任意のメールアドレスとそのメールアドレスに送られるコードでログイン可能に

- FIDO2, Windows Hello, Microsoft Authenticatorでのパスワードレスログイン

SMSでの多要素認証や、メールでのワンタイムコードでの認証は、セキュリティ的にはリスクが高いとされますが、アクセスできる情報や権限に応じて、適切なレベルを選択できるというのはよいかなと感じました。 また、Intuneがセットアップされた端末かどうかや、アクセス元IPなどの条件で、ログインまわりの細かい制御も可能なので併用することでより、セキュアに保ちつつ、パスワードレスの恩恵にあずかれると思います。

Azure AD Premium P2関連

Azure AD有償版のPremiumには、P1とP2がありますが、P2で特に強化される部分が、”Identity Governance” の領域です。必要な人に必要な権限を適切に提供するために、一時的な特権付与や、アクセス権限の定期的な棚卸しなどが可能になります。 今回、Entitlement Managementが一般提供になりました。この職種にはこれらのアプリケーションの利用権限を一括でというアクセスパッケージのしくみなどがあります。

従業員が退職する場合は、すべてのアクセス権限を失うのでシンプルですが、例えば、部署異動の場合は、不要になったツールの権限がそのまま残りがちだったり、また、引き継ぎのため、元の部署のツールへの権限を一時的に残しておきたいということがあります。 また、部署単位で全員が同じツールを使うとは限らなかったり、兼務はしていないけど一緒に業務をしているなどもあったりと、組織情報だけでかっちりとアクセスさせるツールが決まるかというと、難しい部分であります。 これらをパッケージとして固めて、一括して割り当てることができたり、アクセスレビュー機能で、定期的に不要な権限を剥がしたり、本人にヒアリングすることができるようになります。

現在はAzure AD Premium P1を利用していますが、アカウントの棚卸しや、アクセスパッケージなどは長期的には必要な機能であり、今後検証を進めていきます。 実運用すると必要になる機能が上位プランに入るということで、なんとも売り方がうまいですよね。

Intune (Endpoint Manager) 関連

まず、Microsoft Intuneは ConfigMgr と統合し、 Endpoint Manager という名前に変わりました。

ConfigMgrは、オンプレ寄りのシステム管理で、クラウドとの統合もあったのですが、クラウド前提のIntuneと統合するということで、よりクラウドに寄せていくかと思います。(使っていないのであまりイメージがついていないです)

セッション2本 (前編・後編) でEndpoint Managerのアップデートが説明されています。

Intuneとしては、各種他社デバイス対応 (iOS/iPadOS/Android) のアップデートのセッションがありました。

- iOS and iPadOS device management with Microsoft Intune

- Android device management with Microsoft Intune

- macOS device management with Microsoft Intune

特にiOS 13/iPadOS 13では、大きくMDM関連の変更があり、セッションの冒頭ではAppleの人が話していました。(動画や資料はカットされていますね)

- BYOD用にApple IDが Managed Apple ID (企業用)と、個人用の2つ持つことができるように。ユーザ領域と、企業領域にデータが分離されるなど、Androidっぽいことが実現可能に

- アプリケーション単位のVPN設定などの新機能

- Azure ADのFederated LoginでManaged IDにログイン

このあたり、見直しが必要だなと思ったのと、iOS/iPadでも、BYODの管理がより実用的になってきたかなと思いました。

the Future of Cloud Native Applications with OAM and dapr

Azure CTOの Mark Russinovich が、アプリケーションを構築する Open Application Model (OAM) と Kubernetes上の実装である rudr、そしてマイクロサービスアプリケーションを構築しやすくする機能を提供する Distributed Application Runtime (Dapr) について話すというセッションなのですが、75分のセッションで、ライブコーディングし、デモをするのがとにかくかっこよかったです。

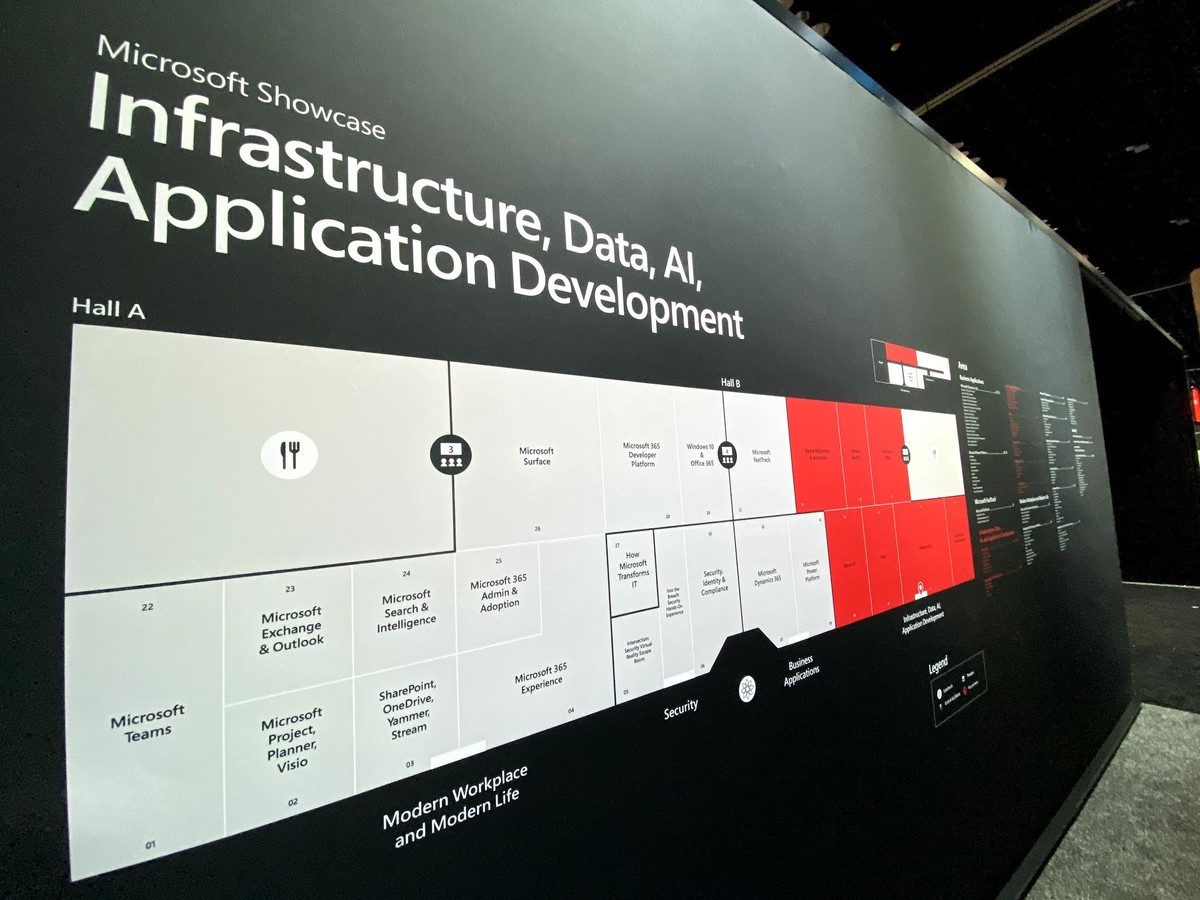

The Hub

いわゆる展示ブースですが、パートナーの出展だけでなく、Microsoftの製品軸の展示や、質問ブースが製品や、もっと細かい単位であり、直接質問をしたりデモを見せてもらったり、ホワイトボードで議論できるようになっていました。とにかく製品の数が多いので、たくさんブースがありました。

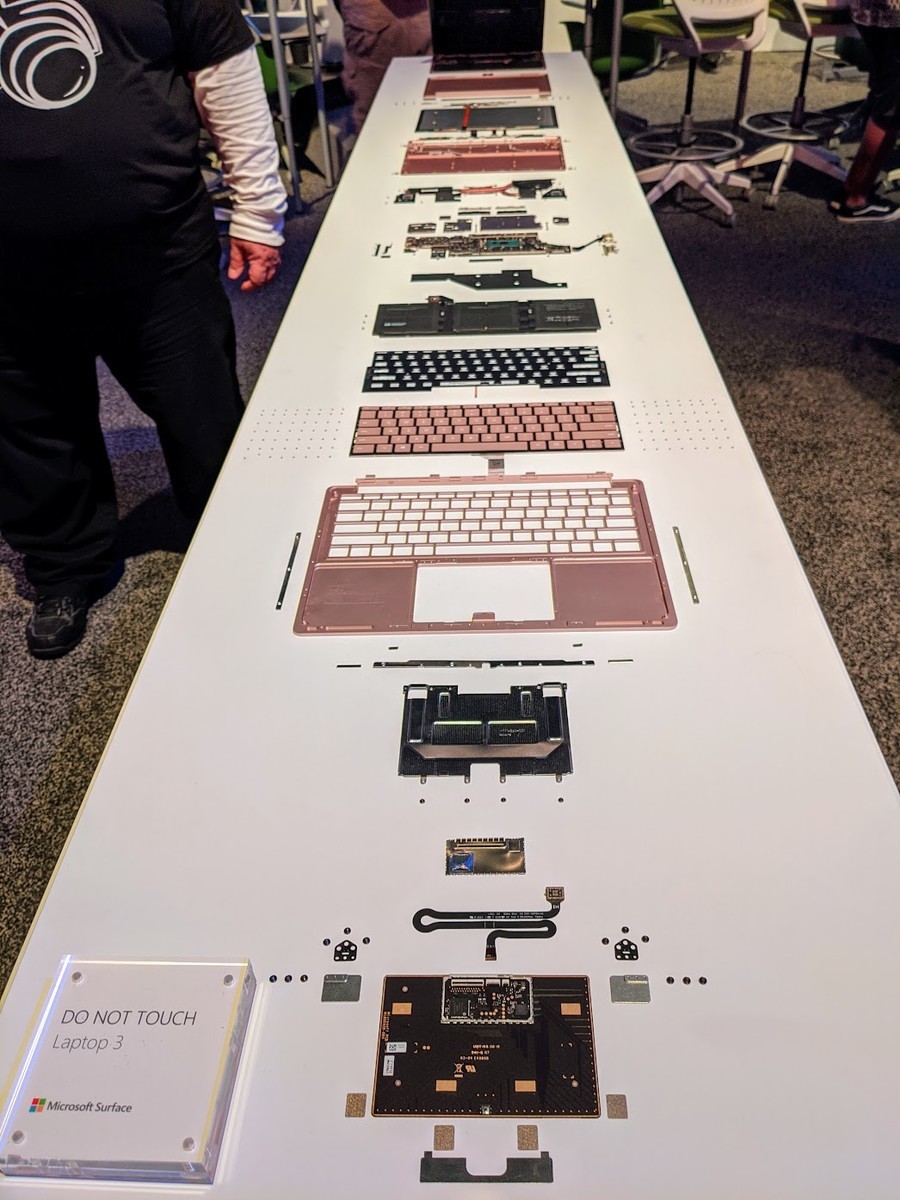

このようなハードウェアの展示もあって、楽しいです。

マイクロソフトストアもあり、企業ロゴ入りグッズやSurface、Xbox、書籍なども売ってました。

Microsoft Ignite Celebration

Universal Studios Florida と Universal’s Islands of Adventure を夜間貸し切るというイベントがありました。なんと飲食も無料。 空いているかというと、数万人参加しているので、そこまではという感じで、最近できたハリーポッターのアトラクションなんかは1時間以上待ちでした。

パーク間は、ハリーポッターのHogwarts Expressが使える他、普段は通行できないバックヤードを通って行き来ができ、こっちにもスタジオあるんだーと思ったり、普段通れないところを通るのが楽しかったです。

まとめ

広いものの会場はひとつで、セッションの予約は必要ないので、セッション会場が複数のホテルに分散しているre:Inventと比較すると、1日で割と多くセッションに参加できます。 が、いろんなセッションを見て、知らないことも多く、とにかく疲れた一週間でした。

Speeeでは、SSOを導入し、利用者にとって覚えるパスワードを減らし利便性を向上させ、パスワードの使いまわしが減り、またリスクベースによるMFAにより、セキュリティを向上させています。 今回参加してより強く感じたのが、Microsoftのパスワードレスログインの強い推しですが、これも近いうちに社用携帯端末から適用を増やしていこうと思っています。Windows Helloと連携させていくなどすると、ほんとどっぷり浸かってしまいますが。

iOS、iPad OSのアップデートで、Intuneの構成を見直さないとなと思うなど見直しが必要な部分もあり、加えて、今後、Azure AD P2や、Defender ATPの検証などもしようと考えており、また来年も、より深く理解できる状態で参加したいなと思っています。

(おやくそく) 仲間を募集しています

私の所属する開発基盤ユニットとセキュリティ推進室、情報システム部では、クラウドを前提とし、従業員の利便性とセキュリティの双方を向上させることに興味のあるエンジニアを募集しています。 それぞれ軸足は異なりますが、開発基盤であっても、コーポレートエンジニアリングな業務をし、エンジニアだけでなく他の社員も利便性、業務生産性が上がるように業務改善面、技術面の双方から手を動かしていっています。 IDaaSは、そもそもエンジニアとしてAWSにSSOしたいよね、が発端でした。しかし、そのための適切な社員マスタが無いねということで、そこから作り始めたり、結果、全社で導入したという経緯があります。IDaaSとして、MDMの兼ね合いもあり、Azure ADを選定した結果、AzureやMicrosoftサービスに触れることとなり、セキュリティ関連だけでも広いため、検証したいことや興味のある領域も個人的には増え、楽しんでいます。 そのような感じで、職務やスコープに縛られず、何が適切かを考えながら行動しています。

興味があればぜひぜひお声がけください。